Gilles Maire

Scan contact card

Bonjour !

Vous trouverez sur ce site mes compétences professionnelles, mes expériences, ainsi que les prestations que je propose à travers ma société IGNU.

Installé à Paris et dans les Côtes-d’Armor, je peux intervenir pour des missions longues dans ces deux régions, ou pour des missions ponctuelles partout en France, pouvant aller de quelques heures à quelques jours. Je propose également des prestations à distance.

Mes domaines d’intervention vont de la formation et de l’assistance ponctuelle jusqu’à la réalisation de programmes informatiques, de sites Web, de productions musicales ou de montages vidéo.

Rompu au développement Open Source, j’interviens aussi pour adapter des logiciels existants, ajouter des fonctionnalités, ou vous assister dans leur installation et configuration. Mes prestations ont donné lieu à des factures allant de quelques dizaines d’euros jusqu’à quelques dizaines de milliers d’euros.

Vous trouverez dans les pages suivantes l’ensemble de mes domaines de compétence, une présentation des logiciels Open Source que j’ai développés et le catalogue des formations que je dispense.

Compétences

- C++

- C

- Python

- Perl

- ShellScript

- JavasScript

- Awk

- QtCreator

- Eclipse

- git

- subversion

- CMake

- MakeFile

- qmake

- Valgrind

- Doxygen

- Qt6

- Boost

- OpenGL

- Podofo

- Libavcodec

- SDL

- ImageMagick

- OpenCV

- Wt

- SQlite

- MySQL

- Scid

- InnoSetup

- macdeployqt

- Debhelper

- Deploiement continu: CloudFare,NetLify

- JSON

- HTML

- CSS

- LaTeX

- Markdown

- Yocto

- Buildroot

- Architecture Linux

- Busybox

- GPIO

- DMX

- QtEmbeded

- CrossCompilation

- Uboot

- Debugage croisé et inboard

- Gimp

- Inkscape

- Graphviz

- Ardour

- Audacity

- KdeEnlive

- PipeWire

Expériences

Gérant

En 2006, après avoir découvert la bibliothèque Qt, j’ai développé — à partir du corpus lexical du laboratoire LORIA du CNRS — un dictionnaire de rimes en C++/Qt. Fort de cette compétence, j’ai été sollicité pour former les équipes de développement de l’opérateur Orange autour des set-top boxes utilisant Qt. Cette première intervention a donné naissance à une activité de formation, de conseil et d’expertise. J’ai ainsi fondé la société IGNU en 2007, centrée sur les technologies Linux et C++. Aujourd’hui, IGNU est spécialisée dans le développement Linux embarqué, le C++, le C, ainsi qu’un ensemble de bibliothèques open source. IGNU est également producteur d’œuvres musicales sous licences Creative Commons.

Directeur

En 1997, j’ai fondé la société UNGI, initialement en partenariat avec Xerox, puis transformée en société anonyme (SA) en 2000. UNGI s’est spécialisée dans le développement de solutions logicielles Web, avec plusieurs projets notables :

- Serveurs d’impression : développement de solutions de gestion de l’impression pour des environnements d’entreprise.

- Systèmes de quizz : création de plateformes interactives de tests en ligne.

- Systèmes de surveillance médicale : conception de solutions de télésurveillance pour établissements de santé.

- Plateformes Web et messagerie unifiée : développement de services web et mail pour les anciens élèves de l’École Centrale et de HEC.

- Gestion documentaire : conception d’un système de gestion documentaire pour le Conseil de l’Europe, facilitant l’indexation et le travail collaboratif.

Chef de projet puis chef de programme

J’ai dirigé une équipe de développement et supervisé la mise en œuvre d’un serveur d’impression sur systèmes UNIX/SUN, en assurant la conception, le développement et l’intégration de l’infrastructure logicielle.

Développeur puis responsable logiciel

- Développement en C de systèmes de commande centralisée pour le TGV Atlantique.

- Conception et développement en C des systèmes de gestion de la voie unique dans la vallée de la Tarentaise.

- Spécification et conception de l’interface homme-machine (IHM) du poste de commande centralisé (PCC) du tunnel sous la Manche.

Formation

Université Paul Sabatier, Toulouse

J’ai suivi une formation universitaire en mathématiques fondamentales à Toulouse, qui m’a permis d’acquérir une solide base théorique, notamment en algèbre, analyse, topologie et logique mathématique. Cette formation m’a aussi donné le goût de la rigueur et de la modélisation formelle, compétences que j’ai utilisées tout au long de ma carrière.

Université de Pau et des Pays de l’Adour

Ce diplôme, orienté vers l’application des mathématiques à l’informatique, m’a permis de me spécialiser dans les méthodes numériques, les langages de programmation et l’algorithmique. J’y ai découvert le langage C et les systèmes UNIX, qui sont devenus les fondations de mon parcours professionnel.

Catalogue des formations

Voici la liste des formations informatiques que j’assure en présentiel ou en distanciel. Pour plus de détails pour les modalités selons vos besoins

Toutes les informations sur la page suivante.

Pour voir all Catalogue des formations Cliquez ici

Mes développements Open Source

Voici les logiciels que j'ai développés en open source et que vous trouverez dans certaines distributions Linux. Je présente ici mes logiciels développés en C++/Qt qui peuvent être installés sous Windows, Linux, Android ou MacOSX. Je ne présente pas ici les logiciels en cours de développement.

Je ne propose pas ici les installeurs que vous pourrez retrouver sur les pages sourceforge ou Github en fonction des projets.

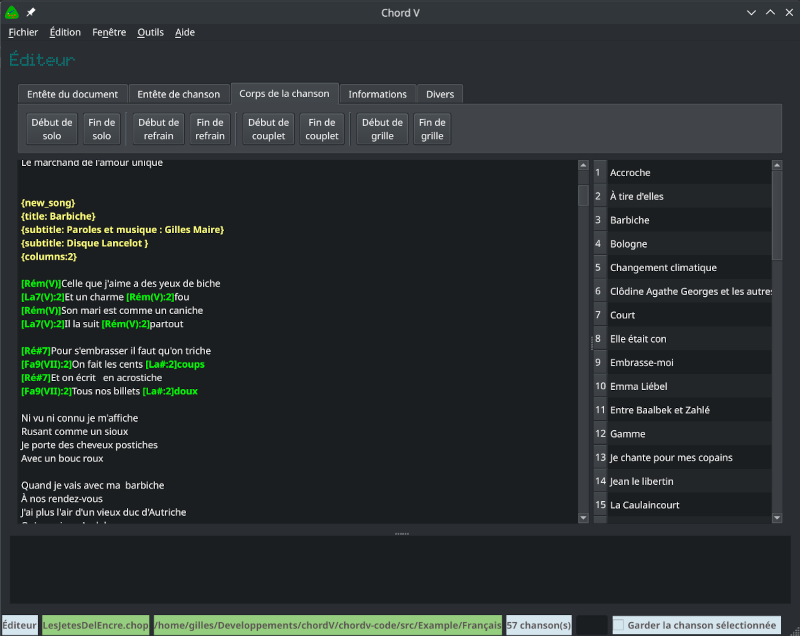

ChordV

Guitar rosette

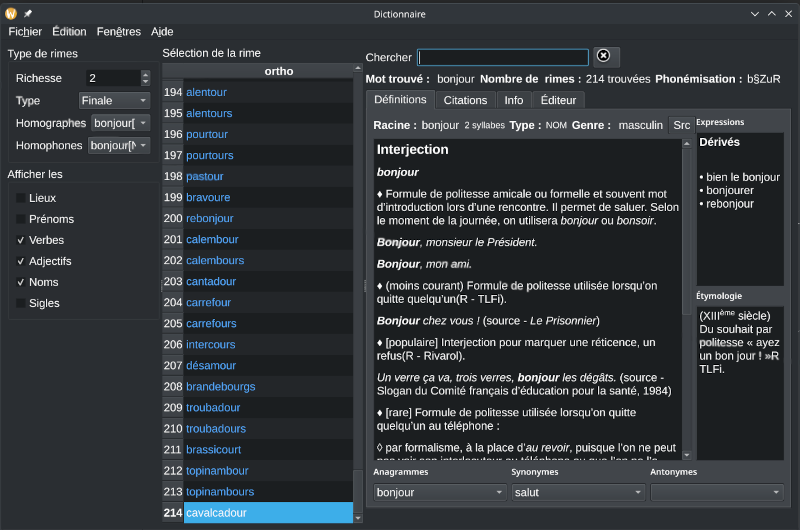

QDictionnaire

Toutes les informations sur la page suivante.

Pour voir all Blogs Cliquez ici